Кракен онион kraken dark link

Такие настройки позволят ограничить количество запросов с одного IP-адреса до 40 в секунду. Из поведения веб-приложения мы видим, что неверный пароль возвращает код ответа 200. Тогда вместо списка задается опция x, а после нее вставляется строка с параметрами. Это просо интерфейс, который помогает вам сформировать команду для консольной hydra. Отлично, мы увидели post запрос для авторизации с ним мы и будем работать. Например: 4:4:1 - пароль размером четыре символа, состоящий только из цифр. Шаг 1: Откройте thc-hydra Шаг. В этом режиме скорость перебора выше обычно она достигает 1000 паролей в минуту. В этой лабораторке мы пытаемся нарушить аутентификацию ssh на удаленном компьютере, у которого есть IP-адрес. Если реальный пароль достаточно сложный, результата придется ждать долго. Одним из самых эффективных и очень простых методов взлома есть перебор паролей. Это не очень быстро, но для простых паролей достаточно опасно. Я думаю, вы без труда во всем этом разберетесь когда освоите консольный вариант. Gz cd thc-hydra-v8.4./configure make sudo make install Рабочие файлы программы копируются в директорию /usr/local. Также понадобятся данные сервера, на который будет осуществляться атака. Если вы еще хотите установить графическую оболочку, то вам нужно переместиться в папку hydra-gtk и выполнить те же команды: cd hydra-gtk./configure make sudo make install Нужно заметить, что для ее сборки необходимы пакеты разработки gtk2. Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Hydra Попробуем подобрать пароль с помощью Hydra. Тестирование безопасности серверов и веб-приложений имеет очень важное значение, поскольку если уязвимость смогли найти вы, то ее найдет и злоумышленник, а значит он сможет получить доступ к вашим персональным данным или испортить приложение. Сократить риск подбора пароля можно, следуя следующим рекомендациям: используйте устойчивые к подбору пароли; не создавайте пароли, используя личную информацию, например: дату рождения или имя дата рождения или мобильный телефон; регулярно меняйте пароль; на всех аккаунтах применяйте уникальные пароли. Всего одним инструментом легко обеспечить проверку всей инфраструктуры от хостинга и облачного хранилища до сервера, используемого для развертывания учетных программ класса ERP. Ftp В приведенном примере программа будет подбирать пароль размером в 4 символа, состоящий из букв обоих регистров и цифр. Set rhosts set username test set userpass_file /root/wordlist set stop_on_success yes set threads 4 set rport 22 Указав необходимые параметры набираем команду " run " и ждем. Перебор пароля аутентификации http При работе с сетевым оборудованием, которое использует аутентификацию на основе http, нужно использовать те же опции, которые описывались выше. Дальше мы рассмотрим как пользоваться hydra, как использовать самые часто применяемые протоколы. В наборе символов нужно указать a для всех букв в нижнем регистре, A - для букв в верхнем регистре и 1 для всех цифр от 0. Вы можете посмотреть какие поля передает браузер с помощью перехвата в wireshark, tcpdump, в консоли разработчика и так далее. Опциями меняются глобальные параметры, ими же задаются списки логинов и паролей для перебора. Даже с учетом того, что мы взяли небольшой словарь, BurpSuite перебирал словарь около 40 минут. Комьюнити теперь в Телеграм Подпишитесь и будьте в курсе последних IT-новостей. Команда будет выглядеть так: hydra -l admin -P john. Поэтому это один из первых каналов взаимодействия с удаленным ресурсом, который рекомендуется проверять на защищенность. На самом деле, это основная программа. Теперь рассмотрим модули, а также способы аутентификации, которые вы можете подобрать: adam6500; asterisk; cisco; cisco-enable; cvs; ftp; http-head; http-get; http-post; http-get-form; http-post-form; http-proxy; http-proxy-urlenum; icq; imap; irc; ldap2; ldap3; mss;. Как видите, утилита перебирает пароли со скоростью 300 шт в минуту. Будем использовать тот же принцип, что и с Hydra: Запуск производится командой: patator http_fuzz urlp methodpost body'logadmin pwdfile0 wp-submitLogIn redirect_tohttp3A2F2F2Fwp-admin2F testcookie1' 0/root/wordlist -t 4 before_urlsp -x ignore:code200 accept_cookie1 http_fuzz изацией. А вот уже их подстановка и передача на удаленный сервер настраивается с помощью строки параметров модуля. Помните, что использовать такие инструменты kraken против чужих систем - преступление. В body указано какой логин и пароль проверялись, а значит, мы можем попробовать самостоятельно подставить нужные нам значения. Естественно, что файлы с паролями нужно заготовить. Перечни паролей подходят и от других программ вроде John the Ripper. Шаг 6: Прокрутите вниз и подождите, пока пароль не будет взломан ツ Примечание: Информация для исследования, обучения или проведения аудита. В этой статье для примеров я буду использовать файл паролей от John the ripper, который вы можете без проблем найти в интернете. Такой подход дает возможность заодно проверить настройку брандмауэра, блокируются ли хакерские запросы к серверу или пропускаются, определяется ли тип атаки.

Кракен онион kraken dark link - Kraken mirror

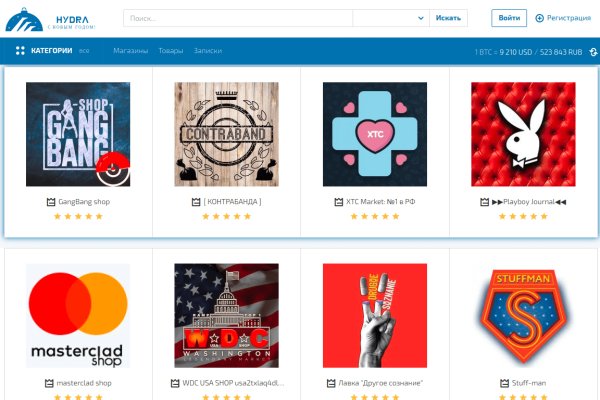

Система рейтингов покупателей и продавцов (все рейтинги открыты для пользователей). Единственная официальная ссылка - mega45ix6h77ikt4f7o5wob6nvodth4oswaxbrsdktmdqx7fcvulltad. Всегда работающие методы оплаты: BTC, XMR, usdt. Всем мир! Частично хакнута, поосторожней. Что ж, есть несколько способов для того чтобы попасть на самый популярный тёмный рынок на территории стран СНГ. Подобного нет практически ни у кого на всём рынке, что очень сильно выделяет данную площадку. Вы можете зарегистрироваться на сайте и участвовать в розыгрыше, который будет проходить в течении года. Hydra поддержка пользователей. Заведи себе нормальный антивирус и фаервол, правильно настрой их и научись пользоваться - и спи себе спокойно. Борды/Чаны. Является зеркалом сайта fo в скрытой сети, проверен временем и bitcoin-сообществом. Теперь о русских сайтах в этой анонимной сети. Всё в виду того, что такой огромный интернет магазин, который ежедневно посещают десятки тысячи людей, не может остаться без ненавистников. Действует на основании федерального закона от года 187-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации по вопросам защиты интеллектуальных прав в информационно-телекоммуникационных сетях». Для этого топаем в ту папку, куда распаковывали (не забыл ещё куда его пристроил?) и находим в ней файлик. Главное зеркало: mega555kf7lsmb54yd6etzginolhxxi4ytdoma2rf77ngq55fhfcnyid. Для этого используют специальные PGP-ключи. Купить билет на самолет стало еще. Onion - Post It, onion аналог Pastebin и Privnote. Хорошая новость, для любых транзакций имеется встроенное 7dxhash шифрование, его нельзя перехватить по воздуху, поймать через wifi или Ethernet. 485297 Драйвера и ПО к USB-эндоскопу ViewPlayCap. Mega Darknet Market не приходит биткоин решение: Банально подождать. При этом на полной скорости машина может разгоняться до 350 километров в час. Для этого используют специальные PGP-ключи. Ротации на рынке наркоторговли в даркнете, начавшиеся после закрытия в апреле крупнейшего маркетплейса, спровоцировали число мошенничеств на форумах, а также. Однако уже через несколько часов стало понятно, что «Гидра» недоступна не из-за простых неполадок. Хочу узнать чисто так из за интереса. Переходник. Таких людей никто не любит, руки бы им пообломать. К сожалению, требует включенный JavaScript. Редакция: внимание!

Managing and Monitoring Landscapes Protecting and improving land health requires comprehensive landscape management strategies. Land managers have embraced a landscape-scale philosophy and have developed new methods to inform decision making such as satellite imagery to assess current conditions and detect changes, and predictive models to forecast change. The Landscape Toolbox is a coordinated system of tools and methods for implementing land health monitoring and integrating monitoring data into management decision-making.The goal of the Landscape Toolbox is to provide the tools, resources, and training to land health monitoring methods and technologies for answering land management questions at different scales.Nelson Stauffer Uncategorized 0The core methods described in the Monitoring Manual for Grassland, Shrubland, and Savanna Ecosystems are intended for multiple use. Each method collects data that can be used to calculate multiple indicators and those indicators have broad applicability. Two of the vegetative methods, canopy gap and vegetation height, have direct application…Continue readingNelson Stauffer Uncategorized 0Quality Assurance (QA) and Quality Control (QC) are both critical to data quality in ecological research and both are often misunderstood or underutilized. QA is a set of proactive processes and procedures which prevent errors from entering a data set, e.g., training, written data collection protocols, standardized data entry formats,…Continue readingNelson Stauffer Uncategorized 0In order to meet its monitoring and information needs, the Bureau of Land Management is making use of its Assessment, Inventory, and Monitoring strategy (AIM). While taking advantage of the tools and approaches available on the Landscape Toolbox, there are additional implementation requirements concerning the particulars of sample design, data…Continue readingNelson Stauffer Methods Guide, Monitoring Manual, Training 0We’ve added two new videos demonstrating and explaining the Core Methods of Plant species inventory and Vegetation height to our collection. These are two methods that previously didn’t have reference videos, although the rules and procedures for both can be found in volume I of the Monitoring Manual for Grassland, Shrubland,…Continue readingSarah McCord Methods Guide, Monitoring Manual, Training 0Question: Are succulents counted as a woody species when measuring vegetation heights? Answer: Yes. Succulent plant species are considered to be woody in contrast to herbaceous because their function is more similar to woody vegetation than herbaceous vegetation in many applications of these data. From a wildlife viewpoint: Some succulents are…Continue readingNelson Stauffer Blog, News, Presentations 0The 68th annual Society for Range Management meeting held in the first week of February 2015 in Sacramento, California was a success for the Bureau of Land Management’s Assessment, Inventory, and Monitoring (AIM) strategy. Staff from the BLM’s National Operations Center and the USDA-ARS Jornada hosted a day-long symposium to…Continue readingJason Karl Blog, Sample Design sample design, sampling 0What is an Inference Space? Inference space can be defined in many ways, but can be generally described as the limits to how broadly a particular results applies (Lorenzen and Anderson 1993, Wills et al. in prep.). Inference space is analogous to the sampling universe or the population. All these…Continue readingNelson Stauffer Blog, Monitoring Tools & Databases, News 0A new version of the Database for Inventory, Monitoring, and Assessment has just been released! This latest iteration—as always—aims to improve stability and reliability for field data collection on a tablet and data report generation in the office. For more information about DIMA and how it fits into project designs,…Continue readingJason Karl Blog, News 0In compiling information for the redesign of the Landscape Toolbox website and the second edition of the Monitoring Manual, I kept referring back to a small set of seminal references. These are my “Go-To” books and papers for designing and implementing assessment, inventory, and monitoring programs and for measuring vegetation…Continue readingJason Karl Blog, News 0We’re excited to show off the new redesign of the Landscape Toolbox. We’re in the middle of not only refreshing the website, but also completely overhauling the content and how it’s organized in the Toolbox. This version of the Toolbox is draft at this point and is evolving rapidly. Take…Continue reading

Современные графические карты производятся только кракен двумя крупными компаниями Nvidia и AMD. Решение При тормозах и низкой частоте кадров в The Ramp первым делом стоит снизить настройки графики. При себе у него были обнаружены 148 граммов амфетамина, а по месту жительства найдено свыше 10 тысяч марок с LSD. Если же звука нет вообще, то дело однозначно в настройке компьютера. Возможно, она не поддерживает вашу видеокарту или какое-то другое оборудование? У видеокарт они обычно составляют 60-80 градусов по Цельсию. Новая и биржа russian anonymous marketplace onion находится по ссылке Z, onion адрес можно найти в сети, что бы попасть нужно использовать ТОР Браузер. Если температура процессора выше, то следует проверить состояние термопасты. Скорость лично вашего интернет-канала не является единственно определяющей скорость загрузки. Решение проблем в The Ramp не устанавливается? Это драйверы, библиотеки и прочие файлы, которые обеспечивают правильную работу компьютера. Что снижать в первую очередь? Разумеется, их много, поэтому прежде чем снижать все подряд, стоит узнать, как именно те или иные настройки влияют на производительность. А каждый труд должен быть оплачен. Ваша система работает как новая! Решение Проблемы с экранами разных цветов можно условно разделить на 2 категории. Эта настройка определяет, какой набор 3D-моделей будет использоваться в игре. К сожалению, в играх бывают изъяны: тормоза, низкий FPS, вылеты, зависания, баги и другие мелкие и не очень ошибки. The Ramp, скачанная с торрента не работает. Например, для обхода защиты пираты модифицируют EXE-файл. Как и в случае со сглаживанием, существуют разные алгоритмы эффектов освещения: ssao, hbao, hdao. Проблемы поддержки специфических устройств тут неуместны, ведь речь идет о привычных девайсах клавиатуре, мыши и контроллере. Загрузка. Так что если картинка в The Ramp застывает, то воспользуйтесь программами для вывода статистики по загрузке комплектующих. В отличие от ответа на запрос Ваничкина, в нем говорилось, что в результате «комплекса оперативно-розыскных мероприятий» ведомством была пресечена «деятельность ряда организованных групп, осуществлявших сбыт наркотиков с использованием торговой интернет-площадки ramp» то есть не всего маркета, а лишь нескольких магазинов. Во-вторых, в ответе МВД отчитывалось о «разоблачении» и «пресечении деятельности» «межрегиональной организованной группы состоявшей из работников ramp-магазина под названием. Существует много кракен разных алгоритмов сглаживания, которые отличаются по уровню влияния на быстродействие The Ramp. Такие алгоритмы как fxaa и TAA действуют немного иначе, добиваясь сглаженной картинки путем высчитывания исключительно краев и с помощью некоторых других ухищрений. В одних играх тени создаются динамически, то есть они просчитываются в реальном времени в каждую секунду игры. Все гаснет, и вот уже перед вами рабочий стол без какого-либо намека на игру. Затем, «в ходе дальнейшего документирования противоправной деятельности наркогруппировки 29 августа были задержаны два «кладовщика» того же магазина. Начать стоит с драйверов для видеокарты. Проще всего сделать это с помощью программы DLL-fixer, которая сканирует систему и помогает быстро найти недостающие библиотеки. При этом ни одному из опрошенных «Медиазоной» пользователей закрытой площадки такие названия AS, lambo и «Ламборджини» не известны. Advanced System Optimizer загрузите Advanced System Optimizer и запустите программу; произведите сканирование системы (обычно оно занимает не более пяти минут выполните все требуемые действия. Тут никаких гарантий нет и быть не может. Часто геймерам самим приходится заниматься оптимизацией The Ramp. Нередко проблемы начинаются официальный еще до начала игры, когда она не устанавливается, не загружается или даже не скачивается. По-хорошему делать это нужно еще до покупки, чтобы не пожалеть о потраченных деньгах. Именно поэтому «лаги» могут быть только в сетевых играх.